在局域网内,如果发现大量的ARP请求包,这可能表明存在ARP攻击,ARP(Address Resolution Protocol)攻击通常包括ARP欺骗和ARP泛洪攻击,以下是使用Wireshark抓包分析这些攻击的步骤:

安装Wireshark

确保你已经安装了Wireshark,你可以从[Wireshark官网](https://www.wireshark.org/)下载并安装适合你操作系统的版本。

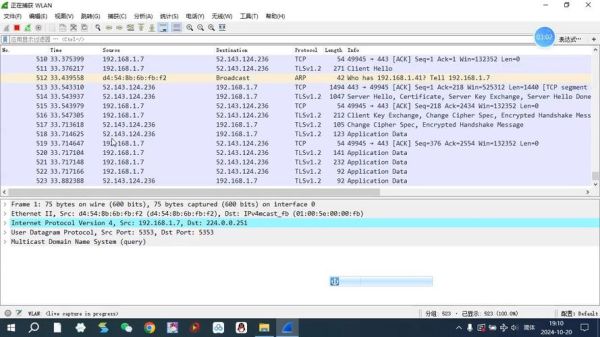

2. 启动Wireshark并选择网络接口

打开Wireshark,选择你要监控的网络接口(通常是你的有线或无线网卡)。

开始捕获数据包

点击“Start”按钮开始捕获数据包。

过滤ARP数据包

为了专注于ARP数据包,可以在Wireshark的过滤器栏中输入以下过滤表达式:

arp

这将只显示ARP相关的数据包。

分析ARP请求包

ARP欺骗攻击

ARP欺骗攻击通常表现为大量ARP请求包,其中包含伪造的IP地址和MAC地址对,具体分析步骤如下:

查看ARP请求包:找到所有ARP请求包,注意它们的源IP地址、源MAC地址、目标IP地址和目标MAC地址。

检查异常流量:如果看到大量的ARP请求包,尤其是那些源IP地址和目标IP地址相同的请求包,这可能是ARP欺骗的迹象。

验证MAC地址:通过比较已知设备的MAC地址表,检查是否有不匹配的情况,某个IP地址对应的MAC地址频繁变化。

ARP泛洪攻击

ARP泛洪攻击通常表现为大量的ARP请求包,试图耗尽网络资源,具体分析步骤如下:

统计ARP请求数量:计算单位时间内收到的ARP请求包的数量,如果数量异常高,可能是ARP泛洪攻击。

识别重复请求:检查是否存在大量重复的ARP请求包,特别是针对同一个IP地址的请求。

观察时间模式:如果ARP请求包在特定时间段内集中出现,这可能是攻击行为。

进一步分析

如果怀疑是ARP攻击,可以进一步采取以下措施:

记录日志:记录下可疑的ARP请求包的详细信息,包括时间戳、源IP地址、源MAC地址、目标IP地址和目标MAC地址。

联系网络管理员:将发现的异常情况报告给网络管理员,以便他们采取相应的防护措施。

配置静态ARP表:在关键设备上配置静态ARP表,防止动态ARP表被篡改。

启用ARP检测功能:一些交换机和路由器支持ARP检测功能,可以自动检测并阻止ARP欺骗攻击。

使用Wireshark的专家信息

Wireshark提供了一些专家信息,可以帮助你更好地理解ARP请求包,你可以在Wireshark界面中右键点击一个ARP请求包,然后选择“Expert Information”来查看详细的解释。

通过以上步骤,你应该能够有效地使用Wireshark分析局域网内的大量ARP请求包,并识别出潜在的ARP攻击。